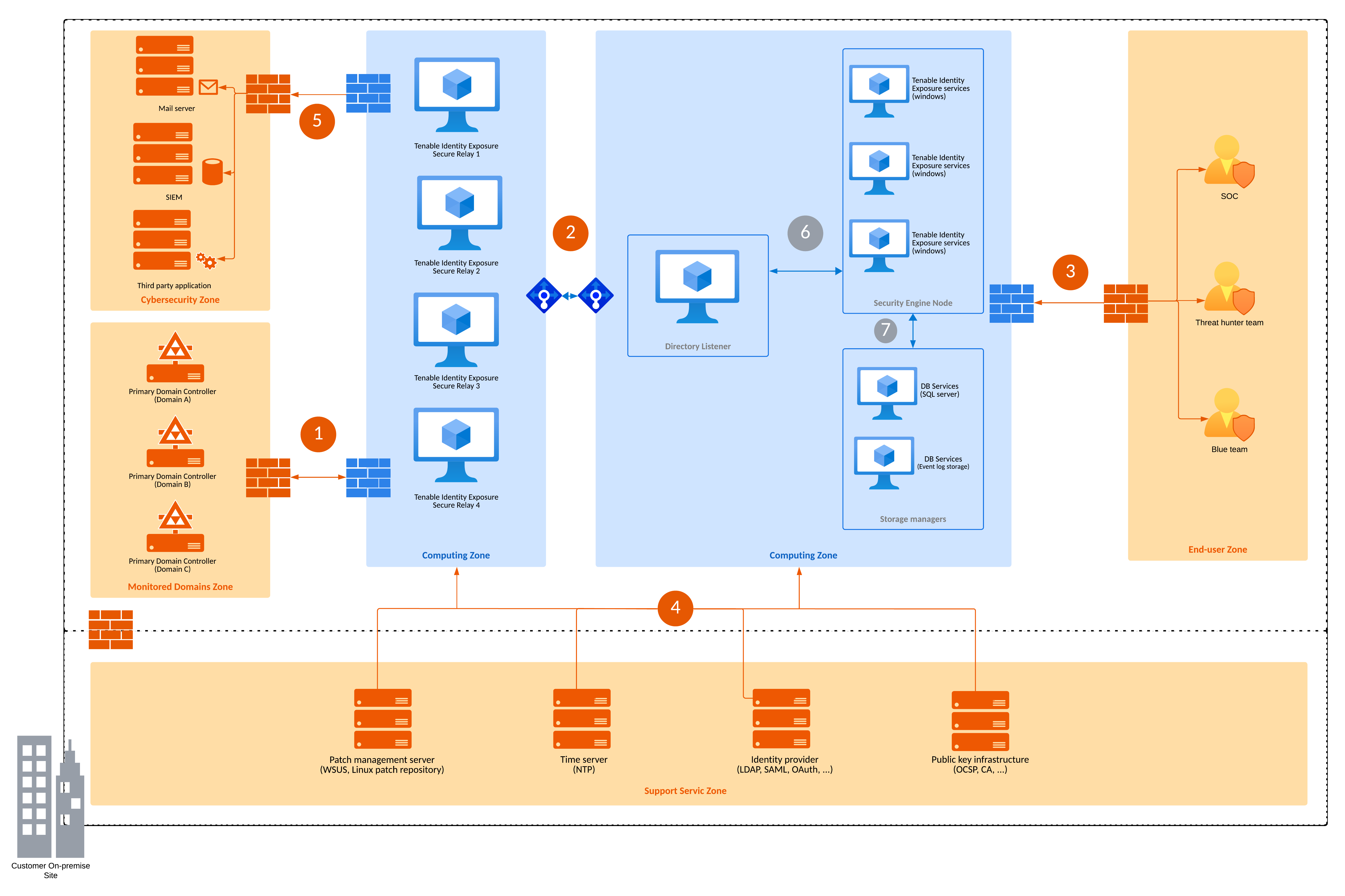

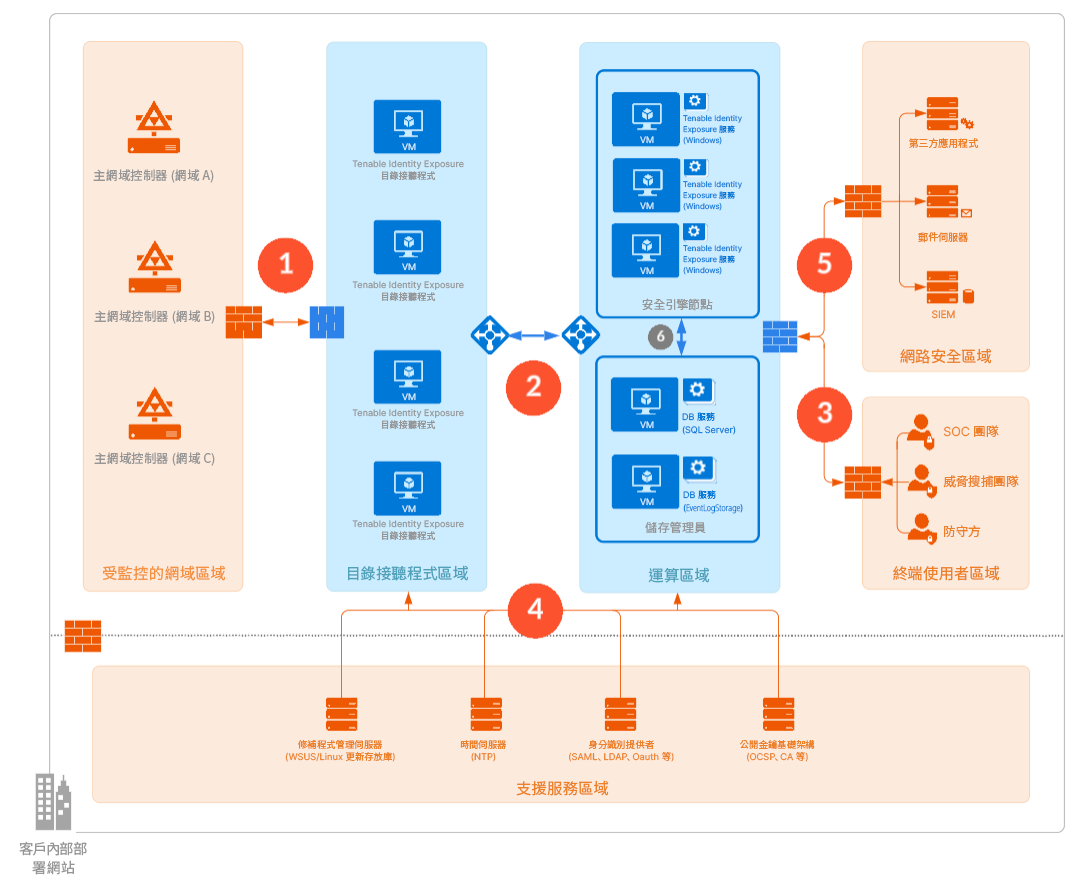

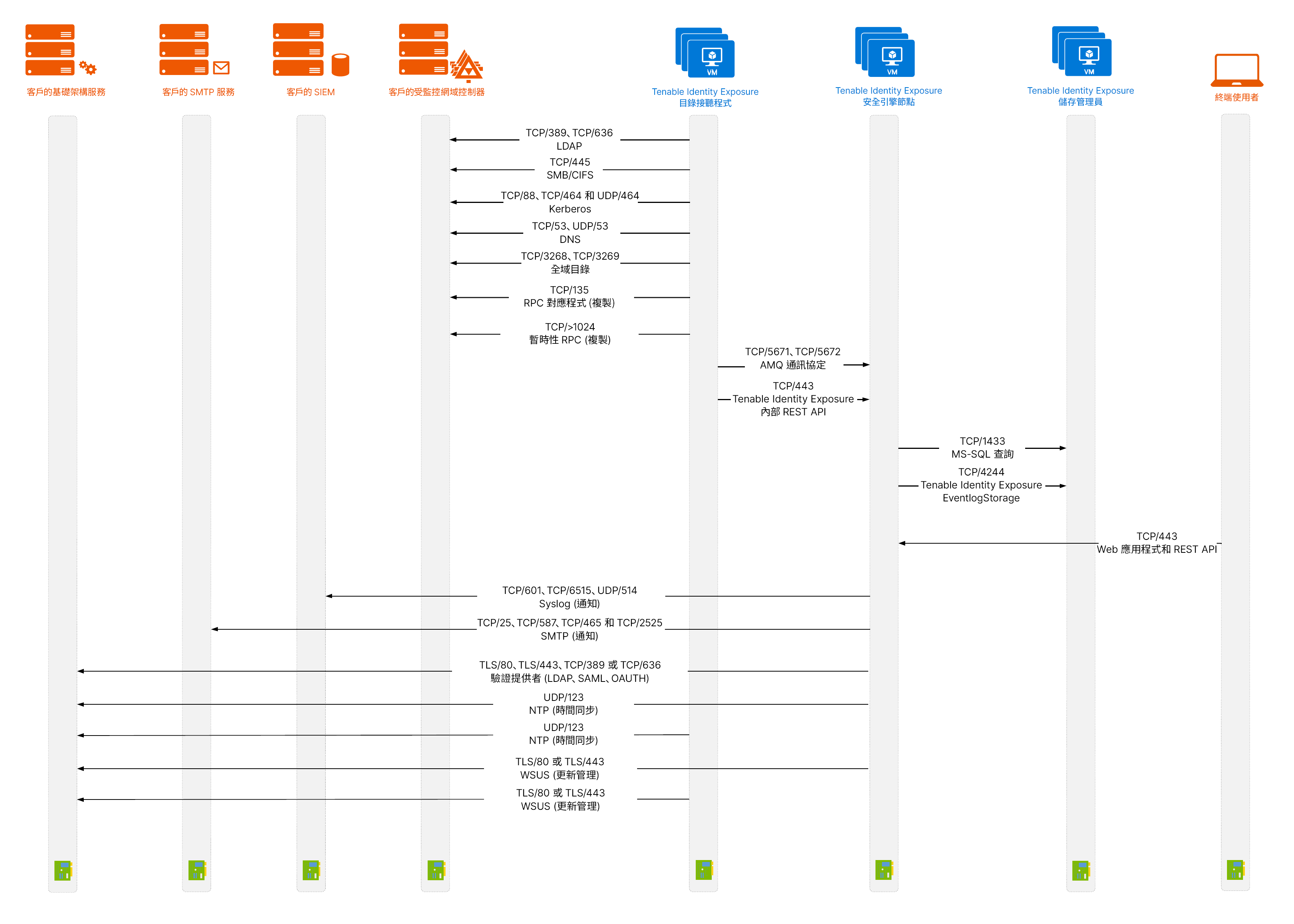

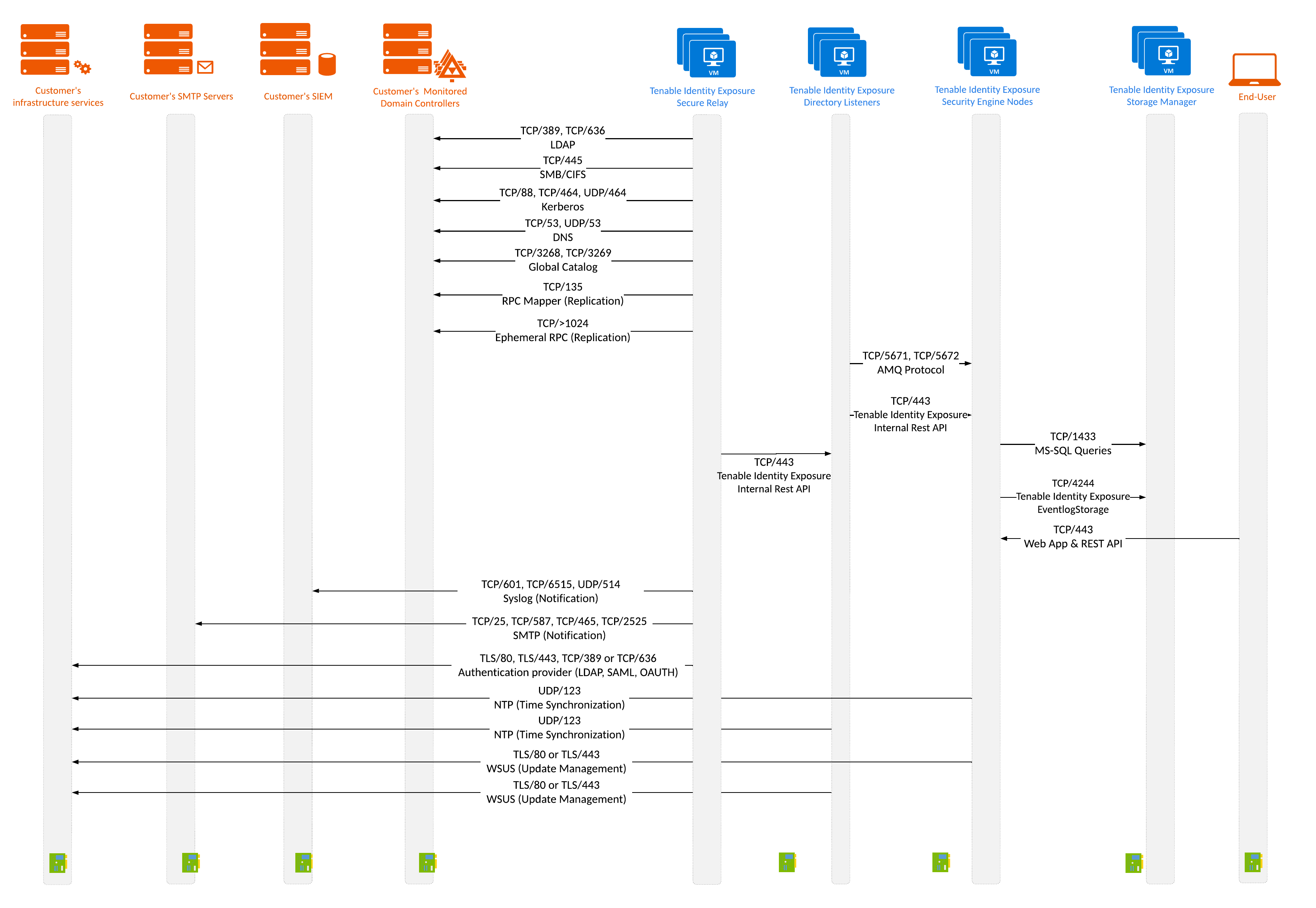

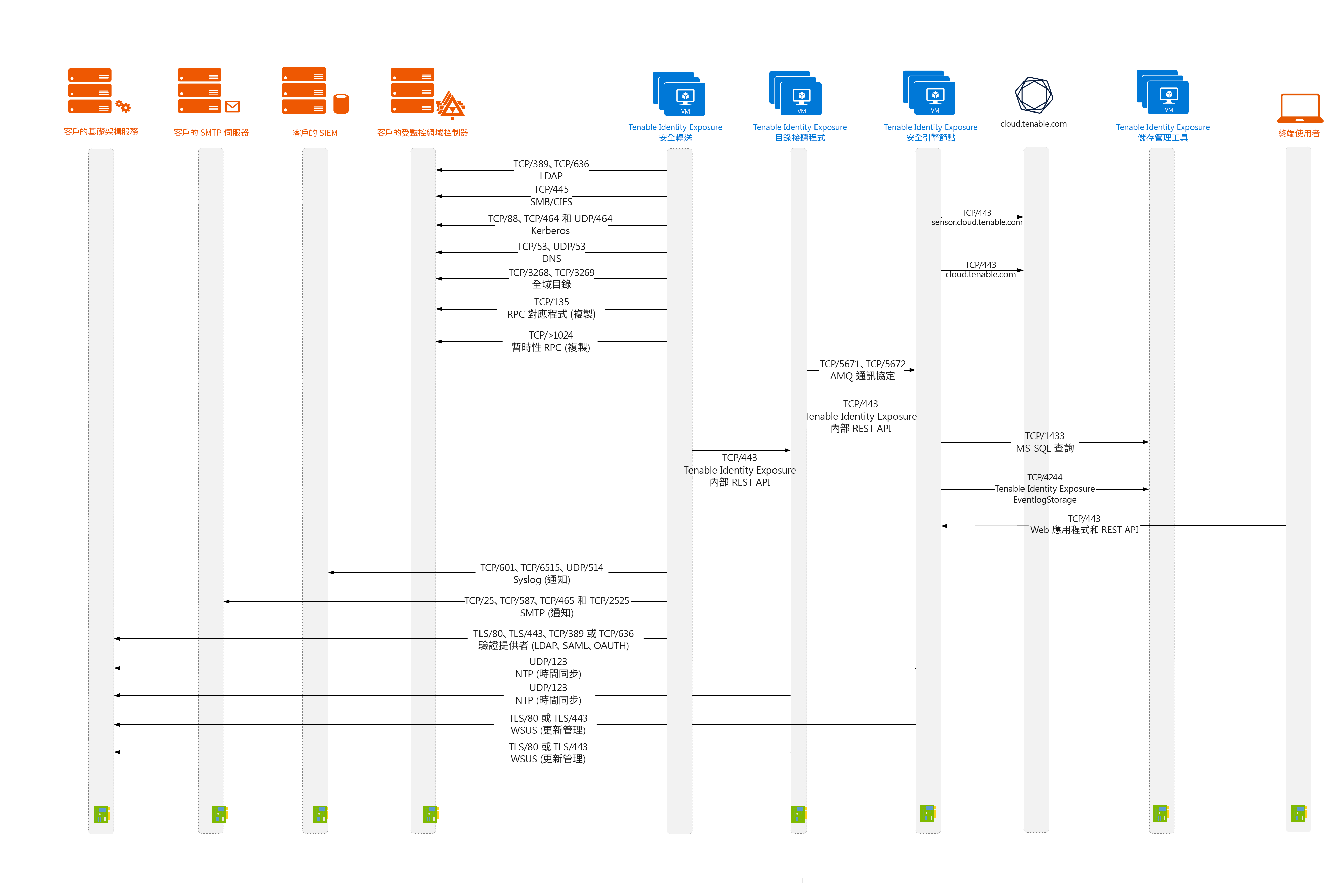

網路流量矩陣

若要進行安全監控,Tenable Identity Exposure 必須與每個網域的主要網域控制器模擬器 (PDCe) 通訊。您必須在每個 PDCe 上開啟網路連接埠和傳輸通訊協定,以確保有效監控。

除了這些網路流量,您還必須考慮其他網路流量,例如:

-

存取終端使用者服務。

-

Tenable Identity Exposure 服務之間的網路流量。

-

網路流量來自 Tenable Identity Exposure 使用的支援服務,例如更新管理基礎架構和網路時間通訊協定。

以下網路矩陣圖提供有關所涉及不同服務的更多詳細資料。

所需的通訊協定

根據此圖表,下表描述了 Tenable Identity Exposure 使用的每個必要通訊協定和連接埠。

|

網路流量 |

來源 | 目標 |

Tenable Identity Exposure 的使用量 |

流量類型 |

通訊協定和連接埠 |

|---|---|---|---|---|---|

| 1. | Tenable Identity Exposure 的安全轉送 | 網域控制器 |

目錄、複製、使用者和電腦驗證、群組原則、信任 |

LDAP/LDAPS |

TCP/389 和 TCP/636 ICMP/echo-request ICMP/echo-response |

|

複製、使用者和電腦驗證、群組原則、信任 |

SMB、CIFS、SMB2、DFSN、LSARPC、NbtSS、NetLogonR、SamR、SrvSvc |

TCP/445 |

|||

|

使用者和電腦驗證、樹系層級信任 |

Kerberos |

TCP/88、TCP/464 和 UDP/464 |

|||

|

使用者和電腦驗證、名稱解析、信任 |

DNS |

UDP/53 和 TCP/53 |

|||

|

複製、使用者和電腦驗證、群組原則、信任 |

RPC、DCOM、EPM、DRSUAPI、NetLogonR、SamR、FRS |

TCP 動態 (49152–65535) 注意:從 Windows Vista 和 Windows Server 2008 開始,預設動態連接埠範圍為 49152-65535。這與使用連接埠 1025–5000 的早期版本有所不同。

|

|||

|

目錄、複製、使用者和電腦驗證、群組原則、信任 |

全域目錄 |

TCP/3268 和 TCP/3269 |

|||

|

複製 |

RPC 端點映射程式 |

TCP/135 |

|||

| 2. | Tenable Identity Exposure 的安全轉送 | Tenable Identity Exposure 的目錄接聽程式 |

Tenable Identity Exposure 的內部 API 流量

|

HTTPS |

TCP/443 |

| 自動更新 | HTTP | TCP/5049 | |||

|

3. |

終端使用者 | Tenable Identity Exposure 的安全引擎節點 |

Tenable Identity Exposure 的終端使用者服務 (Web 入口網站、REST API 等)

|

HTTPS |

TCP/443 |

| 4. | Tenable Identity Exposure | 支援服務 |

時間同步處理 |

NTP |

UDP/123 |

|

更新基礎架構 (例如 WSUS 或 SCCM) |

HTTP/HTTPS |

TCP/80 或 TCP/443 |

|||

|

PKI 基礎架構 |

HTTP/HTTPS |

TCP/80 或 TCP/443 |

|||

|

身分識別提供者 SAML 伺服器 |

HTTPS |

TCP/443 |

|||

|

身分識別提供者 LDAP |

LDAP/LDAPS |

TCP/389 和 TCP/636 |

|||

|

身分識別提供者 OAuth |

HTTPS |

TCP/443 |

其他流量

除了 Active Directory 通訊協定外,某些 Tenable Identity Exposure 設定還需要其他流量。您必須開啟 Tenable Identity Exposure 和目標服務之間的這些通訊協定和連接埠。

|

網路流量 |

來源 | 目標 |

Tenable Identity Exposure 的使用量 (選用) |

流量類型 |

通訊協定和連接埠 |

|---|---|---|---|---|---|

| 5. | Tenable Identity Exposure 的安全轉送 | 網路安全服務 |

電子郵件通知 |

SMTP |

TCP/25、TCP/587、TCP/465、TCP/2525、TCP/25025 |

|

Syslog 通知 |

Syslog |

TCP/601、TCP/6515、UDP/514 (視事件記錄伺服器的設定而定) |

|||

| Tenable REST API | HTTP/TLS | TCP/443 | |||

| 網域控制器 | 特權分析 | RPC 動態連接埠 | TCP/49152-65535、UDP/49152-65535 |

內部連接埠

如果您將安全引擎節點和儲存管理員分割成兩個不同的子網路,Tenable Identity Exposure 需要存取下列連接埠。

|

網路流量 |

來源 | 目標 |

Tenable Identity Exposure 的使用量 |

流量類型 |

通訊協定和連接埠 |

|---|---|---|---|---|---|

| 6. | Tenable Identity Exposure 的安全引擎節點 | Tenable Identity Exposure 的儲存管理員 |

MS SQL Server 資料庫存取 |

MS SQL 查詢 |

TCP/1433 |

| EventLogStorage 資料庫存取 | EventLogStorage 查詢 | TCP/4244 | |||

| 6. | Tenable Identity Exposure 的目錄接聽程式 | Tenable Identity Exposure 的安全引擎節點 |

Tenable Identity Exposure 的通訊匯流排 |

進階訊息佇列通訊協定 | TCP/5671 和 TCP/5672 |

| Tenable Identity Exposure 的內部 API 流量 | HTTP/HTTPS | TCP/80 或 TCP/443 | |||

| 7. | Tenable Identity Exposure 的安全引擎節點 | Tenable Identity Exposure 的儲存管理員 |

MS SQL Server 資料庫存取 |

MS SQL 查詢 |

TCP/1433 |

| EventLogStorage 資料庫存取 | EventLogStorage 查詢 | TCP/4244 | |||

| 8. | Tenable Identity Exposure 的安全引擎節點 |

Tenable 雲端

|

Tenable Identity Exposure 雲端服務 | HTTPS | TCP/443 |

支援服務

支援服務通常高度依賴廠商或設定。例如,根據預設,WSUS 服務會在連接埠 TCP/8530 上接聽 6.2 版本和更新版本,但在 TCP/80 上接聽其他版本。您可以將此連接埠重新設定為其他任何連接埠。

網路位址轉譯 (NAT) 支援

Tenable Identity Exposure 會初始化所有網路連線,惟終端使用者的連線除外。您可以使用網路位址轉譯 (NAT),透過網路互連連線至 Tenable Identity Exposure。